En la era digital, donde la conectividad inalámbrica se ha vuelto indispensable, la seguridad de nuestras redes WiFi se ha convertido en una prioridad crucial. Sin embargo, en este panorama de dispositivos conectados, existe una amenaza silenciosa que acecha: los rogue access points (puntos de acceso rogue).

Estos dispositivos, también conocidos como puntos de acceso no autorizados, representan una seria vulnerabilidad de seguridad que puede comprometer la integridad de nuestras redes y poner en riesgo la privacidad de nuestra información. Este artículo te guiará a través del complejo entorno de los puntos de acceso rogue, revelando su naturaleza, los peligros que representan y las medidas que puedes tomar para protegerte.

- ¿Qué es un Rogue Access Point?

- ¿Por qué los Rogue Access Points son una Amenaza de Seguridad?

- ¿Cómo se pueden utilizar los Rogue Access Points para atacar a los usuarios?

- ¿Cómo se pueden detectar los Rogue Access Points?

- ¿Cómo se pueden prevenir los Rogue Access Points?

- Consultas Habituales

- ¿Qué debo hacer si encuentro un rogue access point en mi red?

- ¿Cómo puedo proteger mi red WiFi de los rogue access points?

- ¿Cuáles son algunos ejemplos de rogue access points?

- ¿Cómo puedo saber si estoy conectado a un rogue access point?

- ¿Qué puedo hacer si sospecho que estoy conectado a un rogue access point?

¿Qué es un Rogue Access Point?

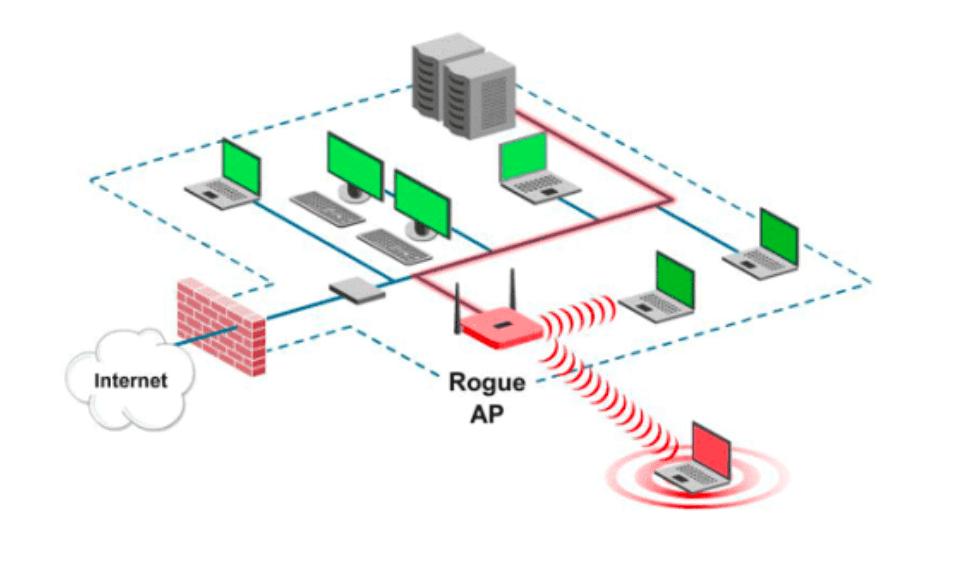

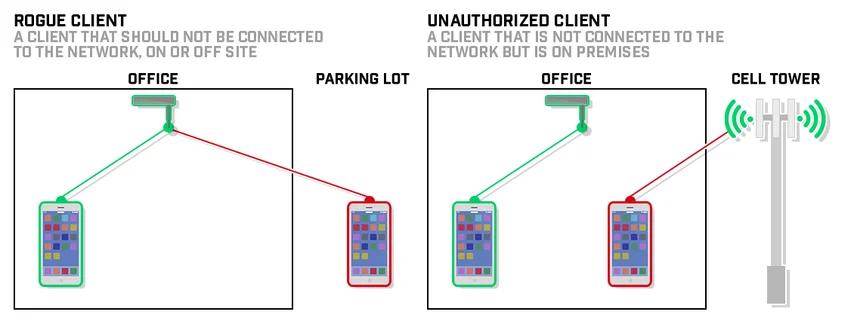

Un rogue access point es un dispositivo inalámbrico que se conecta a una red sin autorización, creando un punto de acceso WiFi no autorizado. Esencialmente, es un intruso en tu red, que puede ser instalado por un empleado deshonesto, un hacker o incluso por descuido.

Estos dispositivos se camuflan entre los puntos de acceso legítimos, ofreciendo una conexión aparentemente normal. Sin embargo, detrás de esta fachada se esconde una peligrosa trampa que puede poner en riesgo la seguridad de tu red.

¿Cómo se diferencia un rogue access point de un punto de acceso legítimo?

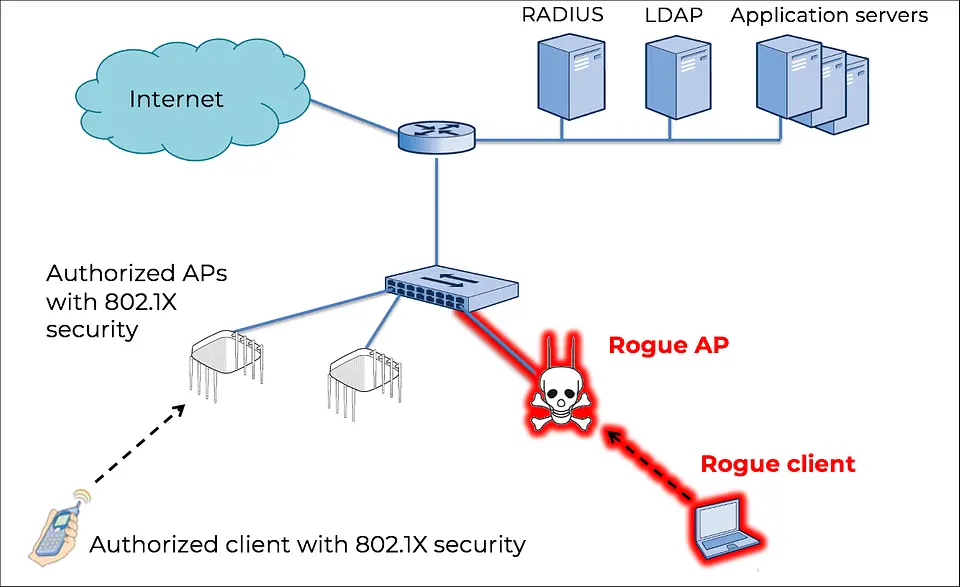

La diferencia fundamental reside en la autorización. Un punto de acceso legítimo es instalado y administrado por el propietario de la red, mientras que un rogue access point no tiene autorización y se instala sin el conocimiento del administrador de la red.

En términos sencillos, un rogue access point es como una puerta trasera en tu red WiFi, que permite el acceso no autorizado a personas no autorizadas.

¿Por qué los Rogue Access Points son una Amenaza de Seguridad?

Los rogue access points representan una seria amenaza de seguridad para cualquier red WiFi, ya sea una red doméstica o una red empresarial.

- Acceso no autorizado a la red: Un rogue access point permite a intrusos acceder a la red WiFi sin autorización, lo que les permite interceptar datos sensibles, como contraseñas, información financiera y datos personales.

- Ataques de Man-in-the-Middle (MitM): Un rogue access point puede interceptar la comunicación entre dispositivos en la red, permitiendo a los atacantes espiar el tráfico de red, robar credenciales o incluso redirigir a los usuarios a sitios web falsos.

- Pérdida de control de la red: Un rogue access point puede comprometer el control del administrador sobre la red, lo que dificulta la detección y el control de las actividades maliciosas en la red.

- Pérdida de rendimiento: Un rogue access point puede sobrecargar la red, lo que lleva a una disminución en el rendimiento y la velocidad de conexión.

- Daño a la reputación: Un rogue access point puede afectar la reputación de una empresa, especialmente si se utiliza para robar información confidencial o para realizar ataques a otras redes.

¿Cómo se pueden utilizar los Rogue Access Points para atacar a los usuarios?

Los atacantes pueden utilizar los rogue access points para realizar una variedad de ataques, entre ellos:

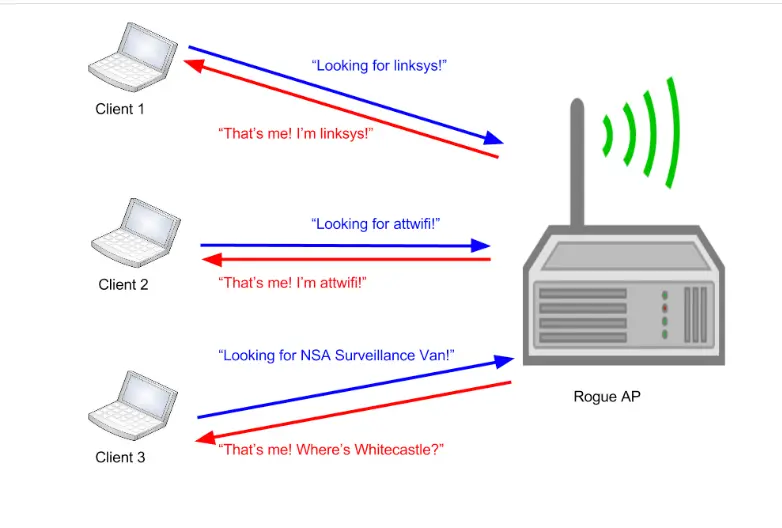

- Phishing: Los atacantes pueden crear un rogue access point con un nombre atractivo, como wifi gratuito o acceso a internet , para atraer a los usuarios a conectarse. Una vez conectados, los atacantes pueden redirigir a los usuarios a sitios web falsos que imitan sitios web legítimos, como bancos o sitios de comercio electrónico, para robar sus credenciales de inicio de sesión y otra información confidencial.

- Sniffing: Los atacantes pueden utilizar un rogue access point para interceptar el tráfico de red de los usuarios conectados. Esto les permite capturar contraseñas, información financiera, datos de navegación y otra información confidencial.

- Ataques de denegación de servicio (DoS): Los atacantes pueden utilizar un rogue access point para enviar tráfico malicioso a la red, lo que puede sobrecargar la red y hacer que deje de funcionar.

- Instalación de malware: Los atacantes pueden utilizar un rogue access point para instalar malware en los dispositivos de los usuarios conectados. Este malware puede robar información, controlar el dispositivo o incluso permitir que los atacantes accedan al dispositivo de forma remota.

¿Cómo se pueden detectar los Rogue Access Points?

La detección de rogue access points es crucial para proteger la seguridad de la red. Existen varias herramientas y métodos que se pueden utilizar para detectar estos dispositivos:

- Escaneo de red: Se pueden utilizar herramientas de escaneo de red para identificar todos los dispositivos conectados a la red, incluidos los rogue access points. Estas herramientas pueden escanear las direcciones MAC, los nombres de red y otros identificadores de los dispositivos para identificar los dispositivos no autorizados.

- Análisis de tráfico de red: Se pueden utilizar herramientas de análisis de tráfico de red para identificar patrones de tráfico sospechosos que puedan indicar la presencia de un rogue access point. Por ejemplo, un aumento repentino en el tráfico a una dirección IP desconocida puede ser una señal de alerta.

- Sistemas de detección de intrusiones (IDS): Los IDS pueden detectar actividades sospechosas en la red, como intentos de acceso no autorizado o patrones de tráfico anómalos, que pueden indicar la presencia de un rogue access point.

- Monitoreo de la configuración de la red: Es importante monitorear la configuración de la red para detectar cambios no autorizados, como la adición de nuevos puntos de acceso o la modificación de la configuración de seguridad. Esto puede ayudar a identificar los rogue access points que se han instalado sin autorización.

¿Cómo se pueden prevenir los Rogue Access Points?

La prevención de los rogue access points es una parte esencial de cualquier estrategia de seguridad de red. Aquí hay algunas medidas que se pueden tomar para prevenir la instalación y el uso de estos dispositivos:

- Implementación de una política de seguridad sólida: Es importante establecer una política de seguridad clara que defina las reglas para el acceso a la red y el uso de dispositivos inalámbricos. Esta política debe incluir la prohibición de la instalación de puntos de acceso no autorizados y la especificación de las medidas de seguridad que se deben implementar para proteger la red.

- Utilización de una lista blanca de dispositivos: Se pueden utilizar listas blancas de dispositivos para permitir el acceso a la red solo a los dispositivos autorizados. Esto puede ayudar a prevenir la conexión de rogue access points a la red.

- Configuración de la autenticación y el cifrado: Es importante configurar la autenticación y el cifrado en la red WiFi para proteger el tráfico de red de los ataques. Se recomienda utilizar protocolos de seguridad robustos, como WPA2 o WPA

- Utilización de un sistema de detección de intrusiones (IDS): Los IDS pueden ayudar a detectar rogue access points y otros dispositivos maliciosos en la red. Los IDS pueden monitorear el tráfico de red en busca de patrones sospechosos y alertar al administrador de la red si se detecta un rogue access point.

- Capacitación del personal: Es importante capacitar al personal sobre los riesgos de los rogue access points y las medidas que se deben tomar para prevenir su instalación y uso. El personal debe estar al tanto de la política de seguridad de la red y debe saber cómo identificar y reportar cualquier actividad sospechosa.

Consultas Habituales

¿Qué debo hacer si encuentro un rogue access point en mi red?

Si encuentras un rogue access point en tu red, debes tomar medidas inmediatas para eliminarlo. Desconecta el dispositivo de la red y contacta al administrador de la red para que investigue el incidente. Es posible que debas cambiar las contraseñas de tu red WiFi y actualizar la configuración de seguridad para proteger tu red de futuros ataques.

¿Cómo puedo proteger mi red WiFi de los rogue access points?

Puedes proteger tu red WiFi de los rogue access points implementando las medidas de seguridad mencionadas anteriormente, como la configuración de una política de seguridad sólida, la utilización de una lista blanca de dispositivos, la configuración de la autenticación y el cifrado, la utilización de un sistema de detección de intrusiones (IDS) y la capacitación del personal.

¿Cuáles son algunos ejemplos de rogue access points?

Los rogue access points pueden ser cualquier dispositivo inalámbrico que se conecte a una red sin autorización. Algunos ejemplos comunes incluyen:

- Puntos de acceso portátiles: Estos dispositivos son pequeños y portátiles, y se pueden conectar fácilmente a una red WiFi. Los atacantes pueden utilizar estos dispositivos para crear rogue access points y atacar a los usuarios conectados.

- Enrutadores inalámbricos: Los enrutadores inalámbricos se pueden utilizar para crear rogue access points. Los atacantes pueden configurar un enrutador inalámbrico para que se conecte a una red WiFi y cree un punto de acceso no autorizado.

- Dispositivos IoT: Los dispositivos IoT, como las cámaras de seguridad inalámbricas, los termostatos inteligentes y los altavoces inteligentes, pueden ser utilizados como rogue access points. Los atacantes pueden hackear estos dispositivos y utilizarlos para crear puntos de acceso no autorizados.

¿Cómo puedo saber si estoy conectado a un rogue access point?

Es difícil saber si estás conectado a un rogue access point, ya que a menudo se camuflan como puntos de acceso legítimos. Sin embargo, hay algunas señales que pueden indicar que estás conectado a un rogue access point, como:

- Velocidad de conexión lenta: Un rogue access point puede ralentizar tu conexión a Internet.

- Conexión inestable: Tu conexión puede ser intermitente o interrumpirse con frecuencia.

- Nombres de red sospechosos: El nombre de la red WiFi puede ser sospechoso, como wifi gratuito o acceso a internet .

- Sitios web falsos: Los sitios web a los que accedes pueden ser falsos o no cargar correctamente.

¿Qué puedo hacer si sospecho que estoy conectado a un rogue access point?

Si sospechas que estás conectado a un rogue access point, debes desconectarte de la red WiFi inmediatamente. Luego, puedes intentar conectarte a otra red WiFi o utilizar una conexión por cable.

También debes ejecutar un análisis de seguridad en tu dispositivo para detectar cualquier malware o virus que pueda haber sido instalado a través del rogue access point. Si sospechas que tu información personal ha sido comprometida, debes cambiar tus contraseñas y contactar al administrador de la red para reportar el incidente.

Los rogue access points son una seria amenaza de seguridad que puede poner en riesgo la integridad de nuestras redes WiFi y la privacidad de nuestra información. Es esencial estar al tanto de los riesgos que representan estos dispositivos y tomar medidas para prevenir su instalación y uso.

Implementando medidas de seguridad sólidas, como la configuración de una política de seguridad clara, la utilización de una lista blanca de dispositivos, la configuración de la autenticación y el cifrado, la utilización de un sistema de detección de intrusiones (IDS) y la capacitación del personal, podemos proteger nuestras redes WiFi de los rogue access points y garantizar la seguridad de nuestra información.

En el entorno digital en constante evolución, la seguridad de nuestras redes WiFi es más importante que nunca. Al comprender los riesgos de los rogue access points y tomar medidas preventivas, podemos proteger nuestra información y disfrutar de una experiencia de conexión inalámbrica segura y confiable.

Si quieres conocer otros artículos parecidos a Rogue access points: amenaza oculta en tu wifi puedes visitar la categoría Seguridad wifi.